Na czym polega praca architekta ds. cyberbezpieczeństwa? Z jakimi zagrożeniami walczy? Jak w praktyce wygląda walka z hackerami? Czy studia informatyczne dają odpowiednie kompetencje do pracy w IT security? O swoich doświadczeniach zawodowych opowiada dyrektor Robert Kośla, jeden z najważniejszych w Polsce specjalistów ds. cyberbezpieczeństwa narodowego, absolwent Wydziału Cybernetyki WAT w Warszawie.

- Co robi architekt cyberbezpieczeństwa?

- Jak wygląda praca w Microsoft Security?

- Jak wygląda cyberprzestępczość?

- Jak zostać architektem ds. cyberbezpieczeństwa?

- Cyberbezpieczeństwo państwowe i służby specjalne

- Kariera specjalisty ds. bezpieczeństwa IT w Microsofcie

- Jakie studia wybrać?

- Dla kogo studia i praca w cyberbezpieczeństwie?

Co robi architekt cyberbezpieczeństwa?

Czym się pan zajmuje w Microsoft?

Obecnie pełnię rolę głównego architekta do spraw cyberbezpieczeństwa w regionie Europy, Bliskiego Wschodu i Afryki. Głównym celem moich działań jest podniesienie poziomu cyberbezpieczeństwa w podmiotach publicznych, w szczególności w siłach zbrojnych, służbach specjalnych i administracji rządowej. Tym sektorem głównie się zajmuję.

Na czym konkretnie polega Pana praca jako architekta ds. cyberbezpieczeństwa?

Rolą architekta jest proponowanie rozwiązań prawnych, organizacyjnych i technicznych, które służą podnoszeniu cyberodporności – czyli odporności na cyberataki. Wspieram analizę efektywności zgodności z wymaganiami cyberbezpieczeństwa i przygotowuję rekomendacje służące podniesieniu odporności na szerokie spektrum ataków przeprowadzanych w cyberprzestrzeni. To ataki zarówno o podłożu socjotechnicznym, jak i z wykorzystaniem środków technicznych, również z wykorzystaniem podatności we własnej w strukturze organizacyjnej. W ramach przygotowywanych przeze mnie rekomendacji projektuję architekturę bezpieczeństwa z wykorzystaniem narzędzi i usług Microsoft oraz nadzoruję ich implementację przez konsultantów. Prowadzę również warsztaty eksperckie dla tych podmiotów publicznych, które stoją przed wyzwaniem związanym z podniesieniem swojej cyberodporności.

Jak wygląda Pana dzień pracy?

To zależy oczywiście od projektu, który aktualnie realizuję. Jeżeli projekt jest uruchamiany w związku z atakiem na klienta, to najczęściej dzień pracy zaczynam wcześnie i późno go kończę. Pierwsza faza takiego bardzo dynamicznego projektu obejmuje analizy tego, co się dzieje w środowisku, środowisku klienta. Jeżeli jestem włączany do projektu, który jest projektem transformacji, modernizacji środowiska, to oczywiście pierwsze co robię, to zapoznaję się z dokumentacją i następnie prowadzę rozmowy z klientem. Zapoznaję się z aktualną architekturą środowiska klienta. Następnie omawiamy obszary, które wymagają modernizacji i uzgadniam z klientem zakres prac. Bo to nie jest tak, że każdy projekt modernizacyjny jest prowadzony w pełnym zakresie cyberbezpieczeństwa. Każdy projekt jest inny, każdy projekt ma inne założenia. Skupiam się np. na ochronie tożsamości, funkcjach monitorowania i zarządzania cyberbezpieczeństwem, czy reagowania na incydenty. Oczywiście środki, techniki, najlepsze praktyki, mogą być powielane i stosowane w różnych systemach i projektach.

Czy dużo czasu spędza Pan w delegacji?

W swojej aktualnej roli nie spędzam tak wiele czasu w delegacjach – w przeważającej części czasu projektowego pracuję zdalnie. Oczywiście w przypadku projektów wrażliwych niezbędna jest moja obecność w środowisku projektowym klienta. Ponadto, w każdym z projektów odbywam spotkania na miejscu – w szczególności kiedy prowadzę warsztaty. Średnio w miesiącu ok. 10 dni roboczych spędzam w delegacji. W mojej poprzedniej roli w Microsoft, w latach 2008-2018 rzeczywiście miałem tych wyjazdów dużo, do wielu państw Europy Środkowej i Wschodniej. Byłem trochę “ewangelistą” pokazującym zagrożenia cyberbezpieczeństwa i możliwe zabezpieczenia, a częściowo zajmowałem się rozwojem współpracy z potencjalnymi klientami w obszarze bezpieczeństwa publicznego i narodowego. Nie zajmowałem się bezpośrednio wdrożeniami, nie dotykałem pojedynczych linii kodu u klienta, ale robiłem prezentacje i rozmawiałem o możliwych wariantach. Co najmniej 2 – 3 dni w tygodniu (czasami nawet 5 dni), spędzałem na podróżach służbowych, a zdarzało się, że w ciągu 5 dni roboczych byłem w 3 państwach. Potem przyszła pandemia i w wielu branżach spotkania on-line stały się standardem.

Jak z Pana punktu widzenia wygląda praca w cyberbezpieczeństwie?

Z pewnością praca w cyberbezpieczeństwie jest ciekawa i wymagająca – co wynika z jej wysokiej dynamiki. Można ją podzielić na obszary związane z poszczególnymi etapami realizacji projektu. Każdy z nich wymaga innego zakresu wiedzy i doświadczeń specjalistów. Na początku najczęściej potrzebni są analitycy systemowi, mający doświadczenie w identyfikacji potencjalnego wpływu zagrożeń na konkretne środowisko. Potrzebni są audytorzy cyberbezpieczeństwa. Weryfikują audytowane środowisko pod kątem zgodności z wymaganiami cyberbezpieczeństwa zawartymi obowiązujących normach. Potrzebni są również specjaliści obdarzeni „miękkimi” kompetencjami, którzy rozmawiają z zarządem, użytkownikami, osobami odpowiedzialnymi za bezpieczeństwo. Kiedy wiemy już “co było”, “co jest” i “czego chcemy”, potrzebni są takie osoby jak ja, czyli architekci, którzy starają się w stosunku do określonych plusów i minusów, silnych i słabych stron oraz potrzeb i możliwości, zbudować optymalny system zabezpieczeń. Korzystają z palety różnych gotowych rozwiązań, takich jakie ma Microsoft i zlecają stworzenie lub kupienie potrzebnych, brakujących komponentów. Potem potrzebni są wdrożeniowcy instalujący system, testerzy, którzy poddają system symulacjom ataków oraz szkoleniowcy, uczący nowych rozwiązań użytkowników oraz administratorów systemu.

Jak wygląda praca w Microsoft Security?

Microsoft pewnie większości z nas kojarzy się z Windowsem, pakietem Office. Co ma wspólnego z cyberebezpieczeństwem?

Kiedyś podczas, jednego z wystąpień na konferencji powiedziałem, że czytając na wprost nazwę firmy, “Mikro” i “Soft”, ktoś może powiedzieć “mały” i “miękki”. De facto w obszarze cyberbezpieczeństwa w ostatnich 8 latach jest naprawdę dużym i twardym graczem – w szczególności inwestując w rozwój rozwiązań i usług podnoszących cyberbezpieczeństwo, co najmniej miliard dolarów amerykańskich rocznie. Biorąc pod uwagę, że cywilne usługi cyfrowe oraz współczesne pole walki nie może funkcjonować bez bezpiecznego dostępu do informacji, Microsoft musiał na poważnie zainwestować w obszar cyberbezpieczeństwa – zarówno we własnych rozwiązaniach, jak i w ekosystem partnerów.

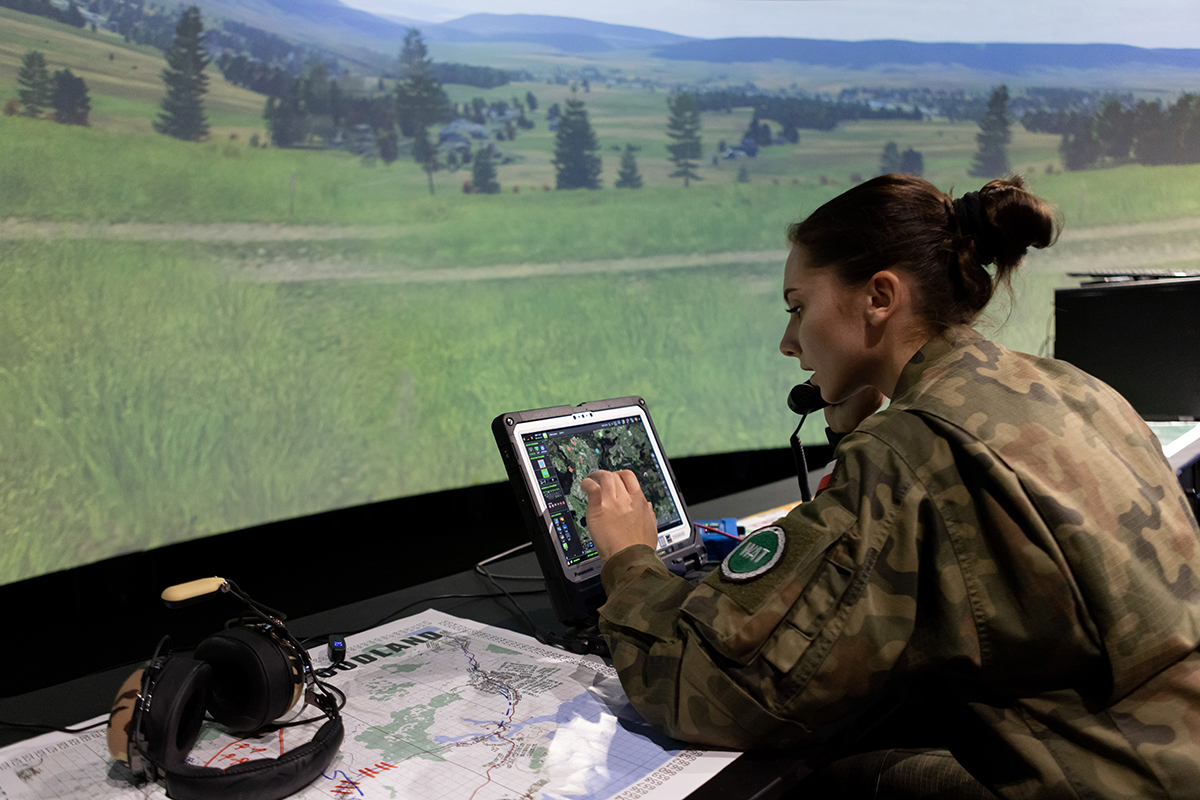

Bez możliwości bezpiecznego zautomatyzowanego przetwarzania dużej ilości danych pochodzących zarówno z sensorów, jak i źródeł osobowych nie będzie możliwa modernizacja systemów cywilnych i wojskowych. Stąd np. budowanie tzw. świadomości sytuacyjnej wymaga dostępu do technologii. I taką właśnie technologię dostarcza Microsoft w obszarze oprogramowania, w obszarze usług, w obszarze modeli przetwarzania dużej ilości informacji, czyli modeli chmur obliczeniowych oraz wielkich modeli językowych realizujących funkcje kojarzone ze sztuczną inteligencją. Chodzi o pełne zabezpieczenie usług cyfrowych w ramach rozwiązań Microsoft Security.

Kto jest klientem Microsoft Security?

Po pierwsze biznes, klienci pochodzą właściwie z każdego z sektorów gospodarki. Cyberzagrożenia rosną wszędzie tam, gdzie dynamicznie rozwija się rynek usług cyfrowych i rynek rozwiązań cyfrowych. Jednak największa potrzeba ochrony to sektory usług kluczowych wymienionych w Unijnej Dyrektywie Europejskiej NIS oraz najnowszej Dyrektywie NIS2 – w sprawie środków na rzecz wysokiego wspólnego poziomu cyberbezpieczeństwa na terytorium Unii. To również prywatni i publiczni operatorzy tak krytycznych sektorów, jak energetyka, transport, finanse i bankowość, ochrona zdrowia i infrastruktura cyfrowa. Po drugie naszymi klientami są instytucje związane z bezpieczeństwem wewnętrznym, administracja rządowa i samorządowa, centra zarządzania kryzysowego, służby specjalne, policja, straż graniczna, siły zbrojne. To także instytucje z obszaru bezpieczeństwa międzynarodowego, takie jak NATO i Unia Europejska.

Jak pracują struktury Microsoft Security?

Klienci trafiają do nas na dwa sposoby. Pierwsza grupa to firmy i instytucje, które były celem ataków

i zostały ich ofiarami. Szukają bezpośredniego wsparcia w zakresie odzyskania kontroli nad własnymi systemami, które zostały przejęte przez grupy motywowane politycznie lub sponsorowane przez inne państwa. To ofiary najpoważniejszych ataków na infrastruktury rządowe i militarne. Chcą zarówno zniwelować skutki cyberataku, jak i zapobiegać podobnym zdarzeniom w przyszłości. Druga grupa to podmioty, które zdają sobie sprawę z rosnących zagrożeń, własnych słabych stron i chcą zbudować zawczasu skuteczną ochronę, podnieść własną odporność na zakłócenia spowodowane przez cyberataki. Obie grupy klientów trafiają do pionu Microsoft Security, który dostarcza usługi cyberbezpieczeństwa, a konkretnie do globalnego zespołu, który nosi nazwę Security Service Line.

Co to jest Security Service Line?

Zespół Security Service Line to zarówno eksperci, którzy odpowiadają za analizę powłamaniową, mający na celu zebranie śladów i udokumentowanie wektora ataku na konkretny system. To również eksperci, którzy odpowiadają za odzyskiwanie, odbudowę systemów. Ja pracuję w tym zespole, który przygotowuje architekturę i koncepcję modernizacji istniejących systemów, podnoszenie ich odporności. Odpowiadam za wypełnianie tych białych plam w zabezpieczeniach stosowanych przez daną organizację. Po stronie klientów z Security Service Line współpracują CISO – Chief Information Security Officer, czyli szefowie odpowiedzialni za cyberbezpieczeństwo w danych organizacjach. CISO odpowiadają za przygotowanie strategii danej organizacji do wprowadzania i utrzymania cyberbezpieczeństwa. Poza CISO, z Security Service Line współpracują architekci systemów i aplikacji w organizacjach, którzy odpowiadają za zabezpieczenie funkcji biznesowych przed potencjalnymi zagrożeniami cyberbezpieczeństwa dla usług cyfrowych.

Jak wygląda cyberprzestępczość?

Jakie zagrożenia zwalcza Microsoft Security?

Cyberzagrożenia, których wpływ ogranicza Microsoft Security najogólniej można podzielić na zewnętrzne i wewnętrzne. Zagrożenia wewnętrzne pochodzą ze strony pracowników, funkcjonariuszy, żołnierzy, którzy mają dostęp do systemu, ale wykorzystują go w sposób nieuprawniony do nadużyć. Mogą być zwerbowani lub szantażowani przez służby wrogiego państwa, czy wrogiej organizacji. Spośród zewnętrznych zagrożeń bardzo często wymieniane są zagrożenia spowodowane przez ataki typu DDoS (ang. Distributed Denial of Service), powodujące blokowanie możliwości bieżącego świadczenia usług cyfrowych, ataki ransomware, skutkujace zaszyfrowaniem danych i wymuszaniem okupu za ich odszyfrowanie (a ostatnio również wymuszanie okupu za niepublikowanie wykradzonych danych).

Jakie są motywacje cyberprzestępców?

Tych motywacji jest wiele. Począwszy od najmniej destrukcyjnych, jak haktywizm, gdzie motywacje są najczęściej ideowe. Dalej cyberoszustwa i szpiegostwo przemysłowe – motywowane zyskiem finansowy z kradzieży i wymuszeń pieniędzy cyfrowych oraz wartości intelektualnej, a także wiedzy biznesowej. Na najwyższej półce szpiegostwo państwowe oraz wojna hybrydowa i cyfrowa, motywowane chęcią zyskania przewagi w stosunkach międzynarodowych i konfliktach militarnych. Warto też wspomnieć o cyberterroryzmie, gdzie celem jest wprowadzanie poczucia zagrożenia oraz faktyczne zagrożenia dla społeczeństw przy wykorzystaniu środków cyfrowych.

Jak wykrywa się cyberataki?

Cyberataki wykrywa się z wykorzystaniem środków technicznych, najlepiej zautomatyzowanych, które są w stanie analizować duże ilości danych pochodzących z logów systemowych, logów urządzeń sieciowych i sensorów. Współczesne systemy cyberbezpieczeństwa wspomagają zbieranie i automatyczną korelację różnego typu sygnałów, w celu wykrycia zdarzeń, które mogą skutkować cyberincydentami. Często wykorzystywane są algorytmy uczenia maszynowego (ang. Machine Learning), czyli samouczących się algorytmów, rozpoznających nietypowe zachowania i ograniczające liczbę fałszywych alertów. Są w stanie wykrywać te sytuacje, które pokazują, że występuje jakaś anomalia, odstępstwo od zwykłych zachowań systemu i rutynowych działań użytkowników. Mogą one wskazywać na ataki, przełamanie zabezpieczeń lub wykorzystanie podatności, która wcześniej nie została wykryta przez producenta. Duże organizacje, systemy wojskowe i korporacje powinny dysponować dedykowanymi zespołami cyberbezpieczeństwa. Tam zarówno skala, jak i waga ataku jest większa i wymaga zastosowania systemowych rozwiązań. W mniejszych organizacjach często wystarczy wsparcie zewnętrznej firmy zajmującej się cyberbezpieczeństem.

Jak zostać architektem ds. cyberbezpieczeństwa?

Na jakim etapie życia doszedł Pan do wniosku, że chce zajmować się cyberbezpieczeństwem?

Najpierw była myśl o przyszłości związanej z wojskiem, myśl o bezpieczeństwie komputerowym (takie pojęcie wówczas stosowano) przyszła dość wcześnie. W latach 1985-89 uczyłem się w Ogólnokształcącym Liceum Wojskowym w Lublinie, z profilem matematyczno-fizycznym. Ukończyłem je z wyróżnieniem i miałem możliwość wyboru dowolnej uczelni wojskowej. Wybrałem Wojskową Akademię Techniczną, a konkretnie Wydział Cybernetyki. To były wojskowe studia oficerskie, prowadzone w systemie jednolitych studiów magisterskich.

Cybernetyka brzmiała bardzo tajemniczo. Na uczelniach cywilnych prowadzono studia informatyczne. Wojskowa Akademia Techniczna jako jedyna uczelnia w Polsce miała Wydział Cybernetyki. Myślałem o tym, że rzeczywiście technologie informatyczne, to jest przyszłość w siłach zbrojnych, więc na pewno nie będę się nudził ani na studiach, ani w przyszłej pracy. Na cybernetyce dostępne były trzy specjalności związane z wykorzystaniem informatyki w wojsku. Wybrałem “systemy informatyczne”, czyli można powiedzieć – technologie informatyczne bardziej od strony oprogramowania, metod optymalizacji, modelowania matematycznego. Wyspecjalizowałem się podczas studiów w systemach operacyjnych czasu rzeczywistego, stosowanych m.in. w systemach kontroli ruchu lotniczego, czy zaawansowanych systemach sterowania.

To kiedy zetknął się Pan na serio z tematem cyberbezpieczeństwa?

Z tematem cyberbezpieczeństwa zetknąłem się w mojej pierwszej pracy zaraz po ukończeniu studiów. Kiedy byłem na piątym roku, na uczelnię przyjechał rekruter z ówczesnego Biura Szyfrów Urzędu Ochrony Państwa. Dla studentów uczelni wojskowej już sama nazwa brzmiała kusząco. Kojarzyła się z nazwą Biura Szyfrów, funkcjonującyego w okresie międzywojennym w strukturze Oddziału II Sztabu Generalnego Wojska Polskiego. To właśnie tam przeprowadzono skuteczną kryptoanalizę niemieckiej maszyny szyfrującej Enigma. Pomyślałem, że praca w Biusze Szyfrów UOP może być ciekawa i perspektywiczna. Biuro Szyfrów to nie tylko kryptoanalitycy, ale również kryptografowie, czyli ci, którzy opracowują systemy kryptograficzne. Mówiąc potocznie – wymyślają szyfry i kody. Po rozmowie z rekruterem bardzo spodobała mi się dziedzina, którą zajmowało się ówczesne Biuro Szyfrów UOP. UOP był połączonym cywilnym wywiadem i kontrwywiadem. Praca w Biurze Szyfrów UOP oznaczała wejście do pierwszej ligi systemu cyberbezpieczeństwa państwowego. Uznałem, że to będzie bardzo ciekawy obszar do dalszego rozwoju zawodowego, umożliwi dostęp do aktualnej wiedzy, rozwinie moje kompetencje, da kapitał, który będzie procentował wiele, wiele lat. Miałem rację. Cała moja 30-letnia ścieżka zawodowa oscyluje wokół tematyki bezpieczeństwa teleinformatycznego i cyberbezpieczeństwa – w służbach, administracji państwowej i w Microsoft.

Cyberbezpieczeństwo państwowe i służby specjalne

Jak wyglądała pierwsza praca w Biurze Szyfrów UOP?

Trafiłem na stanowisko młodszego inspektora w zespole, który zajmował się opracowaniem oprogramowania wykorzystywanego do łączności międzynarodowej polskiej dyplomacji. Zostałem więc „wrzucony na głęboką wodę”, bo pracowałem z osobami, które opracowały modele kryptograficzne, ale także unikatowy zbiór narodowych algorytmów szyfrujących. Zajmowaliśmy się też implementacją algorytmów publicznych. W tamtym czasie to był DES – Data Encryption Standard, później to był jego następca AES – Advanced Encryption Standard. To jeden z najlepiej sprawdzających się algorytmów szyfrujących, opracowany na podstawie belgijskiego algorytmu Rijndael i rozpropagowany jako standard międzynarodowy. Później Biuro Szyfrów przekształciło się w Biuro Bezpieczeństwa, Łączności i Informatyki UOP, a ja po awansie zostałem zastępcą dyrektora, w wieku 28 lat. Nadzorowałem wydział, który zajmował się rozwojem kryptografii i laboratorium ochrony kryptograficznej, które zajmowało się oceną, badaniami, certyfikacją środków ochrony kryptograficznej.

Jak wyglądała Pana ścieżka zawodowa w administracji państwowej i służbach specjalnych?

Po ukończeniu studiów od 1994 r. pracowałem przez cztery lata w Wydziale Badań Rozwoju i Wdrożeń Biura Szyfrów UOP, a później w Wydziale Badań i Rozwoju Biura Bezpieczeństwa Łączności i Informatyki. W latach 1998 – 2002 jako zastępca dyrektora Biura Bezpieczeństwa Łączności i Informatyki UOP. W UOP zajmowałem się m.in. integracją państwowych systemów informatycznych przy wejściu Polski do NATO, opracowaniem polskich wymagań bezpieczeństwa teleinformatycznego i opracowaniem projektu ustawy o ochronie informacji niejawnych. Od 1998 r. brałem udział w pracach Komitetu Bezpieczeństwa Teleinformatycznego NATO, a następnie NATO Information Assurance Sub-Committee (SC/4). W latach 2002 -2006 byłem zastępcą dyrektora Departamentu Bezpieczeństwa Teleinformatycznego (DBTI) ABW. Kierowałem też pionem akredytacji bezpieczeństwa teleinformatycznego, nadzorując m.in. prace Laboratorium Ochrony Kryptograficznej, Laboratorium Ochrony Elektromagnetycznej i Laboratorium Ochrony Fizycznej DBTI ABW. Od 2004 r. pracowałem w Komitecie Bezpieczeństwa Teleinformatycznego Rady Unii Europejskiej. Byłem współautorem koncepcji budowy środków ochrony informacji niejawnych oraz krajowego schematu badań i certyfikacji tych środków (m.in. z wykorzystaniem kryteriów ITSEC, Common Criteria oraz kryteriów krajowych). Uczestniczyłem również w projekcie ustawy o podpisie elektronicznym i przygotowaniu dyrektyw i zaleceń technicznych opracowanych przez grupy robocze Komitetu Bezpieczeństwa Teleinformatycznego NATO. W latach 2006 – 2008 jako zastępca dyrektora ds. systemów SIS i VIS Władzy Wdrażającej Programy Europejskie MSWiA pełniłem funkcję krajowego lidera projektów włączenia organów administracji publicznej do Systemu Informacyjnego Schengen (SIS1+, SIS II) i Systemu Informacji Wizowej (VIS).

Jeżeli opowiada Pan o swoim dokonaniach w administracji państwowej, to słyszymy o “produkcji dokumentów” – standardy, ramy, ustawy, rozporządzenia, zalecenia, rekomendacje.

Tak właśnie wygląda praca w cyberbezpieczeństwie na poziomie strategicznym, ogólnopaństwowym. Administracja publiczna funkcjonuje na podstawie prawa i w granicach prawa, także w obszarze cyberbezpieczeństwa. To nie jest tak, że urzędnik, funkcjonariusz czy żołnierz może dowolnie korzystać z rozwiązań technicznych i usług, np. z usług chmurowych. Każde takie rozwiązanie musi spełniać określone kryteria odporności na ataki, a sposób korzystania z nich musi ograniczać ryzyko wycieku danych lub innych naruszeń cyberbezpieczeństwa.

Dalekie to jest od filmowej wizji walki z cyberprzestępcami… Hunterzy walczący z hakerami na bity. Gorączkowa walka z czasem, blokowanie kolejnych ataków.

Filmowa fabuła koloryzuje również działania w cyberprzestrzeni. Rolę operatora/analityka w Operacyjnym Centrum Cyberbezpieczeństwa (ang. SOC – Security Operation Center) zmagającego się z cyberatakiem, można porównać do roli chirurga. Obaj interweniują już na ostatnim etapie i obaj świetnie wyglądają w scenach filmowych. Pamiętajmy jednak, że skalpel idzie w ruch, kiedy nie jesteśmy w stanie zrobić już nic innego, kiedy nie zadziałają leki, a profilaktyka zdrowia nie została zastosowana albo została zastosowana w sposób nieprawidłowy. Tak samo w przypadku specjalisty broniącego systemu w trakcie cyberataku, ograniczającego jego zasięg, próbującego zabezpieczyć ślady działań hakera, odzyskać dostęp do danych i odtworzyć uszkodzone dane. Jeśli musi działać, to coś wcześniej zawiodło. Skuteczne cyberbezpieczeństwo, to podobnie jak w medycynie, zachowanie profilaktyki zdrowotnej, które może wydawać się mało emocjonujące. To regulacje, doskonalenie procedur, żmudne, powtarzane co jakiś czas szkolenia, ćwiczenia. Na tym polega budowanie cyberodporności.

Kariera specjalisty ds. bezpieczeństwa IT w Microsofcie

Jak trafił Pan do Microsoft-u?

Pracę w Microsoft zaczynałem dwukrotnie. Po raz pierwszy zacząłem pracę w lipcu 2008 r. Pracowałem tam przez 10 lat, po których wróciłem na trzy lata do służby w administracji rządowej. Po raz drugi pracę w Microsoft rozpocząłem w lutum 2022 roku.

Jak to było za pierwszym razem?

W połowie 2007 r. miałem okazję uczestniczyć jako przedstawiciel Polski w jednym z warsztatów natowskich – NATO Cyber Defense Workshop. Były one organizowane w Redmond w Stanach Zjednoczonych przez Departament Obrony Stanów Zjednoczonych i Microsoft. Na tych warszatach ponownie spotkałem byłego Dyrektora Information Assurance Departamentu Obrony Stanów Zjednoczonych, który wcześniej w roku 2005 uczestniczył w NATO Cyber Defense Workshop organizowanym przeze mnie w Polsce, w Krakowie. Podczas warsztatów w Redmond występował on jako szef globalnej struktury Microsoft, odpowiedzialnej za współpracę w sektorze bezpieczeństwa narodowego i obronności. Zaproponował mi dołączenie do swojego zespołu i rolę dyrektora sektora bezpieczeństwa narodowego i obronności w regionie Europy Środkowej i Wschodniej. Jako, że odpowiadałem w ramach zadań realizowanych pod nadzorem Pełnomocnika Rządu ds. SIS i VIS – Podsekretarza Stanu w MSWiA – Grzegorza Bliźniuka (wykładowcy na Wydziale Cybernetyki WAT) za budowę Systemu Informacyjnego Schengen, odrzuciłem pierwotną propozycję pracy dla Microsoft. Powiedziałem, że muszę wywiązać się ze zobowiązań i doprowadzić projekt do finału. Na jesieni 2007 r. nastąpiła zmiana rządu, zmienił się skład ekipy odpowiedzialnej za system Schengen i moje zobowiązania uległy rozwiązaniu. Microsoft ponowił propozycję pracy. Przyjąłem ją i od lipca 2008 r., przez 10 lat byłem regionalnym dyrektorem odpowiedzialnym za sektor bezpieczeństwa narodowego i obronności na Europę Środkową i Wschodnią. Pracując w Monachium odpowiadałem za sektor bezpieczeństwa w ponad 30 państwach.

A jak wyglądał powrót do Microsoftu po trzech latach?

Po trzech kolejnych latach służby w administracji rządowej od października 2018 roku, w roli dyrektora Departamentu Cyberbezpieczeństwa w Ministerstwie Cyfryzacji, a następnie w Kancelarii Prezesa Rady Ministrów i bardzo dobrej współpracy współpracy z Ministrem Markiem Zagórskim, podjąłem decyzję o powrocie do Microsoft. Wpływ na tę decyzję miały zmiany kadrowe w nadzorze nad Departamentem Cyberbezpieczeństwa KPRM – w tym zakończenie misji przez Ministra Zagórskiego. W lutym 2022 r. rozpocząłem pracę w Microsoft, żeby zająć się transformacją cyfrową sektora publicznego w regionie Europy, Bliskiego Wschodu i Afryki – czyli w obszarze od Johannesburga, aż do bieguna północnego. Od stycznia 2023 r. dodatkowo zostałem włączony do zespołu Security Service Line, który zajmuje się stricte cyberbezpieczeństwem – modernizacją systemów cyberbezpieczeństwa.

Jakie studia wybrać?

Kiedy zaczynał Pan studia na WAT, nie było kierunku cyberbezpieczeństwo. Dlaczego wybrał Pan ścieżkę specjalności z systemów informatycznych na Wydziale Cybernetyki WAT?

Uważałem, że oprogramowanie aplikacyjne i oprogramowanie dedykowane to jest przyszłość. Myślę, że nie myliłem się wtedy w swoich osądach, dlatego że w tej chwili większość rozwiązań wojskowych cyberbezpieczeństwa i funkcji sieciowych bazuje na tzw. modelu Software Defined. Czyli większość protokołów jest realizowanych programowo na dedykowanych układach o wysokiej mocy przetwarzania. Oczywiście powoduje to, większą elastyczność i możliwość modyfikacji kodu, aniżeli miałoby to miejsce w przypadku implementacji sprzętowej.

Gdyby dzisiaj podejmował Pan decyzję o studiach – jaki kierunek warto wybrać?

Na pewno pomyślałbym o kierunku albo specjalności cyberbezpieczeństwo. Ponownie zdecydowałbym się na Wydział Cybernetyki WAT, ktory już za czasów moich studiów w latach 90-tych był świetnie wyposażony sprzętowo, a program studiów dawał podstawy do rozwoju kompetencji zawodowych. Wykładowcy mieli i mają ścisły związek z praktyką, a profil wojskowy uczelni daje możliwość od samego początku budowania kariery w cyberbezpieczeństwie państwowym, militarnym, służbach specjalnych. Moje losy zawodowe pokazują, że służba i praca dla państwa pozwala rozwijać kwalifikacje i budować wiarygodność niezbędną do pracy w instytucjach międzynarodowych i globalnych korporacjach. Teraz na WAT prowadzone są już wyspecjalizowane studia na kierunku kryptologia i cyberbezpieczeństwo, zarówno jako studia mundurowe, jak i cywilne.

Interesują Cię studia związane z IT security?

Kierunek kryptologia i cyberbezpieczeństwo możesz studiować na WAT zarówno w trybie mundurowym, jak i w formie studiów cywilnych.

Dla kogo studia i praca w cyberbezpieczeństwie?

Jaki powinien być kandydat na studia z cyberbezpieczeństwa oraz pracy w tym sektorze?

Kandydat na studia z cyberbezpieczeństwa i do pracy w tym sektorze, musi wykazywać się dużą cierpliwością i dociekliwością oraz umiejętnością analitycznego myślenia. To są główne, pożądane cechy. Na pewno nie powinien zajmować się cyberbezpieczeństwem ktoś roztargniony, powierzchowny, mający problemy z myśleniem przyczynowo-skutkowym i analizą możliwych konsekwencji. Warto też, żeby był swojego rodzaju pesymistą. W sensie takim, że nie ma skutecznych stuprocentowych metod i systemów ochrony. To jest wymyślanie i zakładanie najgorszych scenariuszy. W pewnym sensie, to praca podobna do pracy profilera z zakresu kryminologii, wczuwania się w rolę atakującego, zrozumienie metod i motywacji. Ponadto ważna jest m.in. kwestia tego, czy jesteśmy odporni na konkretne metody ataku, na zdarzenia, które indywidualnie nie miałyby negatywnego wpływu, ale nałożenie się kilku czynników powoduje, że mamy do czynienia z incydentem cyberataku. Tak jak w przypadku katastrofy lotniczej, gdzie najczęściej jeden negatywny czynnik nie ma znaczenia, ale przyczyną katastrof jest nałożenie się ich kilku.

Trzeba być dobrym z “matmy”?

Umiejętności matematyczne i zamiłowanie do matematyki bardzo się przydadzą, szczególnie w kryptologii – czyli kryptografii i kryptoanalizie. Matematyka mniej przyda się przy samym pisaniu oprogramowania, kodowaniu. Obecnie kodowanie wspomagają narzędzia wykorzystujące wielkie modele językowe – funkcje sztucznej inteligencji – przykładem jest GitHub Copilot, z wykorzystaniem którego oopracuje się obecnie ponad 50% kodu publikowanego na platformie GitHub. Pomimo stosowania sztucznej inteligencji nie powinniśmy zapominać o królowej nauk – matematyce, bo pomaga ona w rozwoju zdolności myślenia, niezbędnych w procesie opracowywania koncepcji nowych algorytmów i złożonych systemów.

Po tylu latach pracy w tym obszarze jakie Pan widzi dla siebie osobiste zalety, a jakie wady w związku z wybraną ścieżką zawodową?

Główna zaleta to duża dynamika krajobrazu cyberbezpieczeństwa. Bardzo interesujące i wciągające jest zapoznawanie się z nowymi metodami ataków, dla których wypracowywane są nowe metody zabezpieczeń, nowe metody ochrony. Taka gra tarczy i miecza. To mnie napędza i inspiruje. Z drugiej strony wadą jest czasochłonność, konieczność intensywnego zaangażowania, często kosztami życia rodzinnego. Cyberataki mogą nastąpić w wakacje, w nocy, w weekend. I trzeba od razu działać. To jest niestety ten czas, który można byłoby poświęcić najbliższym, a trzeba ruszać do akcji.

Czy praca w cybersecurity obciąża “psychę”? Czuje Pan ciężar odpowiedzialności?

Wielokrotnie czułem ten ciężar i nadal czuję go niekiedy bardzo – w poprzednich rolach w służbie i w administracji oraz teraz w Microsoft. Zdaję sobie sprawę z tego, że źle zaprojektowany albo wdrożony system, może zostać skutecznie zaatakowany, a utrzymanie jego minimalnych funkcji i ich odtworzenie okaże się niemożliwe lub nieopłacalne. W ekstremalnych wypadkach – w przypadku skutecznych cyberataków na systemy medyczne, w systemy infrastruktury krytycznej, czy systemy bezpieczeństwa narodowego – może się zdarzyć, że w ich następstwie ktoś może umrzeć.

Jak Pan łapie dystans?

Biegam i jeżdżę konno. To są moje dwie aktywne pasje.

Czy po tylu latach obcowania z cyberzagrożeniami, czy stał się Pan paranoikiem cyberbezpieczeństwa?

Nie, nie stałem się paranoikiem cyberbezpieczeństwa, ani cyberhipochondrykiem, podobnie jak lekarz, który nie może mieć obsesji na punkcie zagrożenia przed zachorowaniem na choroby zakaźne, czy epidemią. Tak jak lekarz powinien być znacznie bardziej świadomy od przeciętnego człowieka, że wokół powstają nowe szczepy bakterii i rodzaje wirusów, które są w stanie zabić człowieka, podobnie obcując z cyberzagrożeniami, trzeba zdawać sobie sprawę z tego, co nam grozi, ale to nie oznacza, że trzeba wpadać w paranoję. Prosta i zarazem złożona recepta tozachować zdrowy rozsądek, unikać zagrożeń oraz skutecznie ograniczać ich potencjalny wpływ.

Dziękuję za rozmowę.

Dziękuję bardzo.

Chcesz zostać specjalistą ds. cyberbezpieczeństwa po WAT?

Kierunek kryptologia i cyberbezpieczeństwo możesz studiować na WAT zarówno w trybie mundurowym, jak i w formie studiów cywilnych.